Viitekehyksiä parempiin tietoturvallisuuskäytäntöihin: Osa 4 – NIST Cybersecurity Framework

![]() Blogisarjan edellisissä osissa esittelin ISO 27001 -standardin, CIS Controls -viitekehyksen sekä taustaa viitekehysten käytölle yrityksen tieto- ja kyberturvallisuuden kehitystyössä. Tässä blogissa keskityn tarkastelemaan NIST Cybersecurity Frameworkia (NIST CSF). Se on ISO 27001:lle vaihtoehtoinen tapa kehittää yrityksen kyberturvaa.

Blogisarjan edellisissä osissa esittelin ISO 27001 -standardin, CIS Controls -viitekehyksen sekä taustaa viitekehysten käytölle yrityksen tieto- ja kyberturvallisuuden kehitystyössä. Tässä blogissa keskityn tarkastelemaan NIST Cybersecurity Frameworkia (NIST CSF). Se on ISO 27001:lle vaihtoehtoinen tapa kehittää yrityksen kyberturvaa.

Tekstin lopussa on mukana muiden sarjan osien tapaan määrittelyt tietoturvalle ja kyberturvallisuudelle.

NIST CYBERSECURITY FRAMEWORK

NIST Cybersecurity Framework on ISO-standardiin verrattuna hieman joustavampi, osittain koska sitä vasten ei sertifioiduta. NIST on yhteensopiva molempien jo esiteltyjen viitekehysten, ISO 27001:n ja CIS Controlsin, kanssa. Se tarjoaa kattavan pohjan yrityksen kyberturvallisuuden toteutukselle ja mahdollistaa muiden alakohtaisesti tarvittavien sertifikaattien hankinnan sekä ylläpidon.

NIST eli National Institute of Standards and Technology on Yhdysvaltojen standardisoimisvirasto, joka ei vastaa varsinaisesta regulaatiosta ja jonka fokus on erityisesti teknologiasektorin innovaatioiden edistäminen USA:ssa. Cybersecurity Framework on yritystoiminnan riskeihin pohjautuva kriittisen infrastruktuurisektorin viitekehys, joka koostuu kolmesta osa-alueesta, jotka voisi kääntää ytimeksi (Core), implementaatiotasoiksi (Implementation Level) ja profiilileiksi (Profile).

YDIN

Kuva 1. Viitekehyksen ytimen rakenne

Lähde: https://nvlpubs.nist.gov/nistpubs/ CSWP/NIST.CSWP.04162018.pdf

Viitekehyksen ydin (kuva 1) on tarkoitettu johtoryhmän tekemäksi dokumentiksi, joka aloittaa kyberturvallisuusriskien minimointiin tähtäävät toimet. Riskien tunnistus (identify), suojautuminen (protect), havaitseminen (detect), vastaaminen (respond) ja palautuminen (recover) auttavat yritystä ilmaisemaan kyberturvallisuusriskiensä tarvitsemat hallinnointitoimet. Lopputuloksena syntyvän dokumentaation tulisi ottaa huomioon toimialakohtaiset kyberturvallisuusuhat ja priorisoida niihin vastaamisen. Ajan kuluessa tehtyjen toimien pohjalta mahdollistuu tehtävän turvatyön jatkuva kehittyminen.

Itse ajattelen viitekehyksen eri osien olevan itseään toistava looppi, jossa ensin organisaatio pyrkii tunnistamaan vaikkapa jonkin hyökkäysvektorin ja suojautumaan siltä sekä silti rakentamaan havainnointimekanismit, jos hyökkäys kuitenkin onnistuisi. Ja kun näin todennäköisesti väistämättä joskus tapahtuu, siihen löytyy myös vastaamistoimet ja palautumissuunnitelma. Palautumisesta saatu lisätieto auttaa yritystä jälleen tunnistamaan uuden hyökkäysvektorin ja looppi alkaa alusta.

Tämän kehitysprosessin olemassaolo todentaa konkreettisesti hyödyt kyberturvallisuuden investoinneille, sillä tehdyille toimille on aina uhista syntyvä tarve.

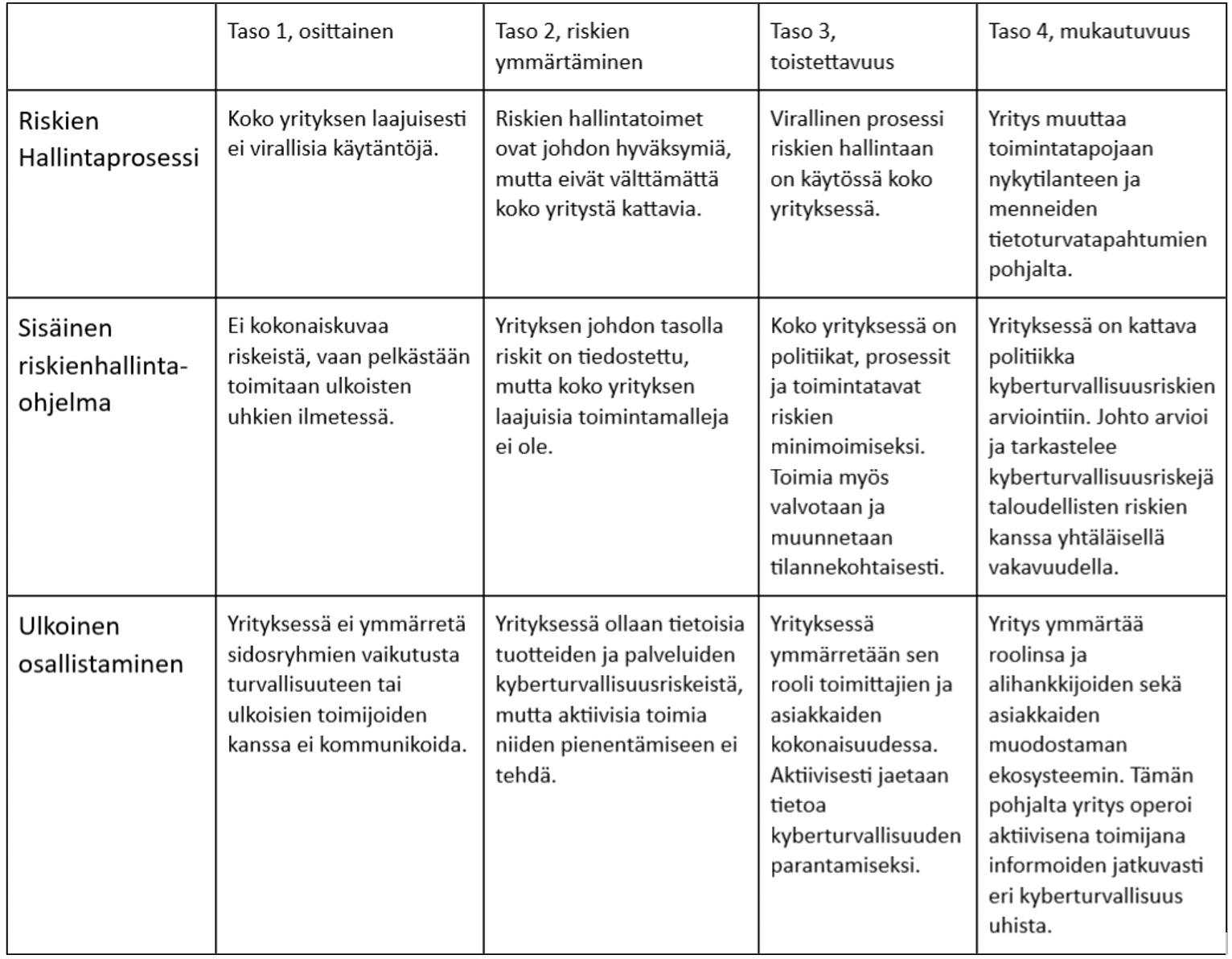

IMPLEMENTAATIOTASOT: PARTIAL, RISK INFORMED, REPEATABLE, ADAPTIVE

Implementaatiotasot tähtäävät mekanismiin visualisoida ja ymmärtää yrityksen näkemystä relevanteista kyberturvariskeistä sekä prosesseista näiden hallintaan. Voidaan puhua myös maturiteettitasoista.

Kuva 2. NIST Cybersecurity Framework -implementaatiotasot

Yrityksen tunnistaessa itsensä tasolle 1 on vahvasti suositeltavaa pyrkiä korkeammalle tasolle. Tasot voivat auttaa konkretisoimaan mitkä osat yrityksessä ovat lisäresurssien tarpeessa.

PROFIILIT: "CURRENT" PROFILE VS "TARGET" PROFILE

Profiilit auttavat yritystä linjaamaan ja priorisoimaan tietoturvatoimensa yrityksen mission, tarpeiden, riskien sekä resurssien pohjalta.

”Current”-profiili kuvaa nykytilassa saavutettuja kyberturvallisuushyötyjä.

”Target”-profiili on saavutettavien hyötyjen kuvaus tulevien toimien pohjalta.

Tällä vastakkainasettelulla saadaan nostettua esiin nykytoimintatapojen aukot, joiden korjaamiseksi tehtävät toimet on helpompi määritellä.

NIST CSF VS MUUT ESITELLYT VIITEKEHYKSET

Käytännössä NIST CFS on vaihtoehtoinen tapa kehittää kattava kyberturvallisuusohjelma yritykselle. Se linkittyy hyvin NIST:n omiin standardeihin, ISO27001:een ja muihin viitekehyksiin, kuten CIS Controls ja Control Objectives for Information and Related Technology (COBIT). ISO27001 verrattuna NIST CSF:n materiaalit ovat saatavilla ilmaiseksi ja käytänteiden rakennuksen voi aloittaa hyvinkin matalalla kynnyksellä.

USA-keskeisyyden viitekehyksessä näkisin kuitenkin jonkinlaisena heikkoutena suomalaisille yrityksille. Riskien trendit ovat globaalisti pääasiassa yhdensuuntaiset, mutta riskien erilaista painotusta voi ilmetä silti kansallisesti. Toisaalta on huomionarvoista, että liikenne- ja viestintävirasto Traficomin Kybermittari on ristiinkytkettävissä NIST CSF:n kanssa. CIS Controlsiin verrattuna käytännön tekniseen toteutukseen NIST CSF ei ota kantaa samalla tavalla.

Tähän päättyy tämä blogikirjoitusten sarja, toivottavasti lukijana sait ainakin jonkinlaisen kosketuspinnan erilaisiin vaihtoehtoihin, joista oman yrityksesi tietoturvakehittämiselle voisi saada rungon, jota lähteä sitten taivuttamaan oikeaan suuntaan yrityksen liiketoimintanäkökulmat huomioiden. En lähde suosittelemaan kategorisesti yhtä tiettyä vaihtoehtoa, ja olen sitä mieltä, että kaikissa esitellyissä vaihtoehdoissa on hyviä puolia, joita yhdistelemällä pääsee hyviin lopputuloksiin.

POST SCRIPTUM

Tietoturvakehittämiseen löytyy toki näiden kolmen esitellyn viitekehyksen lisäksi muitakin, näistä voisin mainita lyhyesti seuraavat. Jos kysyntää löytyy, kukaties näitäkin voidaan tulevissa blogikirjoituksissa sivuta syvällisemmin.

Secure Software Development Framework eli SSDF on NIST:n ylläpitämä viitekehys turvallisen ohjelmistokehityksen tueksi. SSDF perustuu mm. OWASP-suosituksiin. SSDF on mahdollista leipoa organisaation ohjelmistokehityksen elinkaarenhallintaan (SDLC, software developlement life cycle), oli se sitten vesiputousmalli, agile, devops tai muu. Painoarvoa on erityisesti ns. shifting left -periaatteelle, jossa tietoturva huomioidaan elinkaaren mahdollisimman aikaisessa vaiheessa. Tyypillisesti tietoturvaan käytetty aika ja raha lopulta on pienempi, mitä aikaisemmassa vaiheessa se huomioidaan.

MITRE ATT&CK sen sijaan ei ole varsinainen teknisen tietoturvan kehittämisen viitekehys, vaan tietokanta, jossa erilaisia hyökkääjien käyttämiä taktiikoita ja tekniikoita, joihin on mahdollista suunnitella suojausmekanismeja. Näihin löytyy oma mitigations-listansa, jota voisi käyttää viitekehyksenä omien suojausten rakentamiselle. Soveltuu käytettäväksi esim. uhkamallinnuksen osana.

AICPA:n (Association of International Certified Professional Accountants) kehittämä palveluntarjoajille suunnattu arviointikriteeristö SOC 2, tarkoitettu arvioimaan palveluntarjoajan kykyä säilyttää asiakastietoa turvallisesti pilvipalvelussa. Tavoitteena minimoida asiakastietoon liittyviä riskejä ja tiedon paljastumista tahattomasti. SOC 2 on periaatteessa tekninen auditointi, mutta sisältää vaatimuksia tietoturvapolitiikoista ja -prosesseista.

Cloud Security Alliancen (CSA) Cloud Controls Matrix (CCM) koostuu tietoturvakontrolleista, jotka on jaoteltu 17 eri osa-alueeseen. Voidaan käyttää pilvipalveluiden implementoinin arvioinnissa ja pilvipalveluiden vastuunjaossa (mitä tulee tietoturvakontrolleihin).

Erityisesti viranomaissektorille Suomessa löytyy sekä KATAKRI että PITUKRI. Katakri on viranomaiskäyttöön tarkoitettu auditointityökalu tai -kriteeristö, joka erityisesti ottaa kantaa erilaisiin velvoitteisiin liittyviin vähimmäisvaatimuksiin tiedon luokittelun perusteella. Osa vaatimuksista on sellaisia, joista suurin osa organisaatioista hyötyisi, mutta näkökulma on kuitenkin vahvasti lainsäädäntöperustainen ja kansainvälisiin velvoitteisiin perustuva. Pitukri taas on pilvipalveluiden turvallisuuden arviointikriteeristö.

MÄÄRITTELYT TIETOTURVALLE JA KYBERTURVALLISUUDELLE

Tietoturvasta puhuttaessa tarkoitetaan järjestelyjä, joilla pyritään varmistamaan tiedon saatavuus, eheys ja luottamuksellisuus. Täten tietoturvaan kuuluu muun muassa tietoaineistojen, laitteistojen, ohjelmistojen, tietoliikenteen ja toiminnan turvaaminen.

Kyberturvallisuus määritellään tavoitetilana, jossa kybertoimintaympäristöön voidaan luottaa ja jossa sen toiminta turvataan. Kybertoimintaympäristö koostuu yhdestä tai useammasta tietojärjestelmästä, jotka nähdään yhteiskunnassa kriittisinä. Esimerkiksi elintarvikkeiden kuljetus- ja logistiikkajärjestelmät sekä pankki- ja maksujärjestelmät.

Kybertoimintaympäristön häiriöt aiheutuvat usein toteutuneista tietoturvauhista, joten tietoturva on keskeinen osa kyberturvallisuutta. Tietoturvan varmistamisen lisäksi kyberturvallisuuden varmistamisessa tarkoituksena on turvata häiriytyneestä kybertoimintaympäristöstä riippuvaiset fyysisen maailman osa-alueet.

”Siinä missä tietoturvalla tarkoitetaan tiedon saatavuutta, eheyttä ja luottamuksellisuutta, kyberturvallisuus tarkoittaa digitaalisen ja verkottuneen yhteiskunnan tai organisaation turvallisuutta ja sen vaikutusta niiden toimintoihin.” Lähde: https://turvallisuuskomitea.fi/wp-content/uploads/2018/06/Kyberturvallisuuden-sanasto.pdf

Kerromme mielellämme lisää kyberturvallisuuden eri viitekehysvaihtoehdoista, jos mieleesi nousee kysymyksiä aiheeseen liittyen. Saat meihin helpoiten yhteyttä osoitteen myynti[at]netum.fi kautta!

Lisätietoja

Tagit

Liiketoimintaprosessi

|

Tietohallinto |

Erikoisosaaminen

|

Tietoturva |

Toimialakokemus

|

IT |

|

Julkishallinto |

Tarjonnan tyyppi

|

Johtamistyö |

|

Konsultointi |

|

Koulutus |

Omat tagit

Netum Group - Asiantuntijat ja yhteyshenkilöt

Netum Group - Asiantuntijat ja yhteyshenkilöt

Netum Group - Muita referenssejä

Netum Group - Muita referenssejä

Netum Group - Muita bloggauksia

Netum Group - Muita bloggauksia

It- ja ohjelmistoalan työpaikat

- Laura - Master Data Manager

- Laura - Kokenut datainsinööri / Senior Data Engineer

- Laura - Kehityspäällikkö, Digital Front Office Platform

- Laura - IT Support Engineer (m/f/d)

- Laura - ICT-asiantuntija, Millog Oy Riihimäki

- Nordea - Mainframe RACF Specialist to IAM Organization

- Nordea - IT Security Specialist

Premium-asiakkaiden viimeisimmät referenssit

- Lekab Communication Systems Oy - Lekab Communication Systems Oy voitti Kansaneläkelaitoksen kilpailutuksen ohjelmistorobotiikan alustaratkaisusta

- Verkkovaraani Oy - Google Ads -konsultaatio Nordic Progressille

- Verkkovaraani Oy - Hakukoneoptimoinnin, Google Analyticsin ja Google Adsin koulutusta

- Verkkovaraani Oy - Kävijäliikenteen ja hakukonenäkyvyyden seuranta ja optimointi

- Verkkovaraani Oy - Google Ads -kampanjan toteutus Factotel Oy:n JetAir-tuotteille

- Verkkovaraani Oy - Hakukoneoptimoinnin kehittäminen Plusprintille

- Staria Oyj - Rakennuskemian kansainvälistä laajentumista tukee pitkäaikainen kumppani

Tapahtumat & webinaarit

- 24.04.2024 - Reviewing the Nordic SaaS market with Monterro

- 25.04.2024 - Aamiaisseminaari: Kehitä ohjelmistoja tehokkaammin tekoälyllä

- 30.04.2024 - Ilmainen CRM-webinaari: Microsoft Dynamics Sales: Integroinnit CRM-ratkaisun kanssa

- 07.05.2024 - Koulutus: Tekoäly markkinoijan työkaluna

- 07.05.2024 - Ilmainen CRM-webinaari: Microsoft Dynamics Sales | Sisäänrakennetun BI-moduulin käyttö toimintojen suunnitteluun ja tulosraportointiin

- 07.05.2024 - Aamiaisseminaari: Kehitä ohjelmistoja tehokkaammin tekoälyllä

- 16.05.2024 - Five Years Out Helsinki

Premium-asiakkaiden viimeisimmät bloggaukset

- Nortal Oy - Yle: Tommi Kosola spent 10 months traveling around Europe while working remotely

- Staria Oyj - Tekoäly parantaa Starian toimintatehokkuutta ja työntekijäkokemusta

- Innofactor Oyj - Tekoäly organisaatioiden arjessa: Missä mennään?

- Nordea - Nordean kesätyöpaikat saivat liikkeelle lähes 4000 hakijaa

- Efima Oyj - Unboxataan Dynamics 365 -versiopäivitys! – Versio 10.0.39

- Aveso Oy - IFS:n ennustukset energia-alalle 2024

- Zimple Oy - Tehokas B2B-myyntiprosessi - kuinka saat kaiken CRM:stäsi irti?

|

Digitalisaatio & innovaatiot blogimediaBlogimediamme käsittelee tulevaisuuden liiketoimintaa, digitaalisia innovaatioita ja internet-ajan ilmiöitä |